- Introducción –

- Los proveedores –

- Hushmail –

- FastMail –

- Outlook –

- Gmail –

- VFEmail –

- ProtonMail –

- Scryptmail (Muerto)-

- MsgSafe –

- Criptext –

- Soverin –

- Librem Mail –

- SAFe-mail (safe-mail.net) –

- OpenMailBox (Muerto) –

- Runbox –

- Mailfence –

- Safe-Mail (safe-mail.nl) –

- Neomailbox –

- Mailbox.org –

- Secmail.pro –

- CTemplar –

- KolabNow –

- Teknik –

- Tutanota –

- Autistici –

- StartMail –

- Dismail –

- Migadu –

- Cock.li –

- Paranoid.email –

- Cotse –

- CounterMail –

- Posteo –

- Disroot –

- Elude –

- RiseUp –

- nauta.cu –

- Mailo/Netcmail –

- Correo electrónico temporal –

- Resumen –

- El porqué de la situación –

- Sobre la encriptación –

- Sobre las leyes de “respeto a la intimidad” –

Informe por correo electrónico de un amigo, que incluye a otros proveedores (sólo para la red Tor)

Introducción

El correo electrónico es el conocido sistema de comunicación llevado al mundo digital. Es útil principalmente para registrarse en cosas, pero también para recibir y enviar mensajes a otras personas. Para utilizarlo, necesitas un proveedor (o puedes alojar el tuyo propio, pero eso no lo trataremos aquí) y un navegador web o un cliente de correo (la opción a desear). Los distintos proveedores tienen sus pros y sus contras, y elegir uno puede parecer abrumador, sobre todo con la cantidad de publicidad que muchos de ellos lanzan. Intentaré hacer esto muy sencillo. Las características más importantes que debe tener un servicio son cliente de correo y soporte de anonimización. Si un proveedor carece de cualquiera de las dos, está descalificado, en mi opinión. Hay muchas razones por las que el soporte del cliente de correo es tan importante. En primer lugar, puedes elegir el programa que te guste, y hacer que se adapte a tu flujo de trabajo, en lugar de depender de cualquier JavaScript especial que se le ocurra a tu proveedor. Su software de cliente de correo siempre será el mismo, mientras que un servicio de correo web puede cambiar su JavaScript en cualquier momento, incluso para hacerlo malicioso o incompatible con su navegador web. Los protocolos estandarizados permiten la descarga de correo en su ordenador; mantener el control en nuestras manos, en lugar de un gran corporación. Un buen cliente de correo seguramente superará al webmail en términos de características. También le quita peso a un navegador web, que en realidad debería centrarse sólo en navegar por la web (filosofía unix: una aplicación por tarea). Pero quizás la cuestión más importante es que los clientes de correo soportan el cifrado establecido por PGP; mientras que los proveedores de correo web a veces no lo hacen – e incluso si lo hacen, no es tan seguro cuando se utiliza de esa manera.

La otra característica (el soporte de anonimización) debería ser obvia. No quieres que las cosas que haces en Internet se conecten con tu identidad real, no sea que se use en tu contra en algún momento en el futuro. Esto significa que necesitas poder registrarte con una VPN o la red TOR; así como evitar revelar datos como el nombre real o el número de teléfono. Hay algunas otras cosas que podrías buscar, pero estas dos son las fundamentales que no pueden ser reemplazadas. Una función de alias te permite tener muchas identidades desconectadas (por ejemplo, una para el trabajo “profesional” y otra para hablar de vida, anime o tecnología) dentro de la misma cuenta. Una buena política de privacidad que limite la cantidad de información recopilada – es decir, no toleramos los navegadores con software espía, tampoco deberíamos hacerlo con los proveedores de software espía. Luego viene el precio – gratis es lo mejor; un proveedor de pago mejor que soporte Bitcoin si quieren la máxima calificación. Un ToS suave que no te banee por libertad de expresión o algún otro tema de victimismo del momento (aun así, un proveedor no debería leer tu correo, y tú deberías encriptar el tuyo, si es posible). La mayoría de las otras cosas que los servicios utilizan para anunciarse son más bien bombo y platillo; hay una jungla ahí fuera, y los proveedores intentarán cualquier cosa para adelantarse a la competencia. Tenga en cuenta los aspectos fundamentales mientras lee este informe (pista: los proveedores están ordenados de peor a mejor).

Hushmail

Todo el mundo tiene derecho a la privacidad de su correo electrónico. Recupera el control de tus datos y experimenta una bandeja de entrada limpia y sin publicidad.

De acuerdo, ¡me apunto! Sólo dame un minuto para comprobar si las pruebas respaldan tus afirmaciones…

Cuando usted visita nuestro sitio web podemos recopilar información sobre usted, incluyendo su tipo de navegador, sistema operativo y la dirección de Protocol (“IP”) de su ordenador. Utilizamos esta información para facilitar su uso del sitio web, recopilar información de mercado y prevenir el abuso de nuestros servicios.

No, gracias. Pero espera, eso es sólo el sitio web – posiblemente podría lidiar con eso si el servicio de correo real fuera privado. Pero, ¿lo es?

Tomamos medidas siempre que es posible para limitar la información personal que recopilamos.

¡Vaya, gracias! Veamos hasta qué punto son limitados esos “límites”:

Como parte del proceso de creación de la cuenta, su dirección IP será registrada. Es posible que le pidamos que proporcione otra información, como un número de teléfono, también. Utilizamos esta información para analizar las tendencias del mercado, recopilar información demográfica amplia […]

Pedir mi número de teléfono es muy “limitado”, efectivamente. Y la mierda de las tendencias de mercado vuelve a asomar su fea cabeza.

La información que registramos puede incluir […] nombres de usuario de cuentas, direcciones de correo electrónico del remitente y del destinatario, nombres de archivos adjuntos, los asuntos de los correos electrónicos, las direcciones URL en los cuerpos de los correos electrónicos no cifrados, y cualquier otra información que consideremos necesario registrar con el fin de mantener el sistema y evitar abusos.

¡Así que incluso estáis fisgoneando los enlaces de mis mensajes! Y “cualquier otra información” es una admisión de que posiblemente puedan recoger todo lo que imaginen. Pero, ¿por qué fingir que se trata de “prevenir el abuso”? Basta con decir que se dedican a recopilar información.

Guardamos información de ventas, marketing y atención al cliente con terceros que apoyan estos procesos de negocio, lo que significa que información como su nombre, dirección de correo electrónico, número de teléfono y nombre de la empresa, así como el historial de comunicaciones relacionadas específicamente con el proceso de ventas o de atención al cliente, pueden ser almacenados allí.

Y ahora mi nombre y mi número de teléfono se envían a quien coño sea. ¿Puede esto ser peor?

Los registros que mantenemos de sus actividades se permanentemente después de aproximadamente 18 meses. Los registros que se almacenan con fines estadísticos pueden conservarse indefinidamente.

Seguro – muy confiable eres!

FastMail

Este es otro de los proveedores de pago que además son absolutamente terribles desde el punto de vista de la privacidad. De su política de privacidad (https://www.fastmail.com/about/privacy/):

Si te registras para utilizar, o utilizas, uno de nuestros sitios web o servicios […] la información personal que puede ser recogida directamente de usted incluye el nombre, la dirección de facturación, el número de teléfono móvil, el nombre de la organización nombre, su propio nombre de dominio, dirección IP, agente de usuario del navegador y datos de facturación detalles

Nombre, número de teléfono, dirección. Has empezado rápido hacia el infierno de la privacidad, FastMail.

Procesamos el correo enviado y recibido desde tu cuenta para bloquear el spam y el fraude.

El privado FastMail escanea tu correo.

También almacenamos información de tu agenda, calendario, notas y archivos en nuestros servidores.

¿Hay algo que ustedes no almacenen?

También recogemos el contenido de los correos electrónicos que creas, subes o recibes de otros

No adivines: ni siquiera otras personas están a salvo de las miradas indiscretas de FastMail.

Cada vez que se conecta a nuestro servicio, registramos su dirección IP dirección IP, su identificador de cliente (información del navegador o del cliente de correo) y su nombre de usuario. Si envía correo, también registramos la dirección de correo electrónico que está que utiliza para enviar el correo y la dirección de correo electrónico a la que lo envía. Si toma medidas sobre el correo en su buzón, también registramos las actividades realizadas.

Así que, literalmente, todos tus movimientos están siendo rastreados y registrados. Y ahora un poco de humor: mira cómo se justifican:

Esto es necesario para proporcionar pruebas de entrega y análisis de fraude.

Seguro. Me pregunto por qué casi ningún otro proveedor de esta lista lo hace, entonces? Ahora revisa esta admisión (de la sección “¿Cómo usamos la información personal que recopilamos de ti?”):

realizar análisis y mediciones para entender cómo se utilizan nuestros servicios;

Oh, así que se trataba de analítica todo el tiempo, en lugar de “análisis de fraude” o alguna otra excusa de mierda. Y para algo aún más condenable (de la sección “Compartir información personal con otros”):

Podemos compartir su información personal […] con terceros partes que ayudan a gestionar nuestro negocio y a prestar servicios […] Algunos de estos proveedores utilizan aplicaciones o sistemas informáticos “basados en la nube”, lo que significa que su información personal estará alojada en sus servidores

Y ahora todo lo que he comentado se pondrá en los servidores de unos terceros.

Podemos utilizar su nombre y dirección de correo electrónico para enviarle directamente comunicaciones de marketing a usted y hacerle saber más sobre nuestros servicios o servicios relacionados que creamos que sean de su interés

También se le inundará con anuncios dirigidos. Pero, ¿cómo sabe FastMail lo que “le interesará”? ¡Por supuesto, gracias a todos esos datos recopilados -que, recuerda, incluye el contenido de tu correo! Más adelante afirman que no hacen perfiles de ti para enviarte publicidad pero eso parece contradecir lo anterior – y deberíamos suponer siempre lo peor. FastMail también utiliza el servicio de seguimiento Matomo, que se describió en detalladamente en la sección de ProtonMail. De todos modos, son bastantes datos recogidos – pero ¿cuánto tiempo permanecen alrededor?

Cuando registramos información relacionada con su dirección IP, conservamos esta información durante aproximadamente 90 días.

Cuando solicitas que eliminemos tu cuenta de nuestro sistema, bloquearemos inmediatamente la cuenta y archivaremos la información, y luego la eliminaremos de nuestros servidores en un plazo de aproximadamente 7 días a partir de la fecha de su solicitud.

No está mal, supongo. Es decir, algunos otros proveedores tardan un año o más…Pero espera:

Sin embargo, en circunstancias específicas limitadas podemos almacenar tu información personal durante períodos de tiempo más largos

¡Ha! Así que la cifra de 7 días era sólo para mostrar. Permítame citar alguna información relacionada de otra sección (archivo):

Tras la cancelación de una cuenta, los datos y las copias de seguridad se purgan en un plazo de entre 37 días y 1 año tras el cierre

Así que haces un año después de todo. Y tú mentiste directamente en la cara con lo de los 7 días. Esto parece cada vez más como un trolling de nivel básico… ¿Podemos decir algo positivo sobre FastMail a la luz de la información presentada? Supongo que esto:

Proporcionar un cifrado seguro de extremo a extremo a través del correo web es imposible. Hay básicamente dos opciones, ambas defectuosas:

Así es – es lo mismo que he estado hablando. Así que por lo menos menos no pretenden tener una supercodificación en el navegador. Y quizás otra cosa:

No vamos a liberar ningún dato sin la requerida autorización legal autorización de un tribunal australiano. Como empresa australiana, no respondemos no respondemos a órdenes judiciales de Estados Unidos.

Pero recuerde que algunos de sus datos se almacenarán en servidores servidores de otros países, que podrían tener algunas ideas diferentes…En definitiva en general, me cuesta dar una razón para usar este en absoluto. El La cantidad de datos almacenados es simplemente masiva (y ni siquiera cubrí todos de ellos), se comparte con terceros y se utiliza para el envío de anuncios – y tienes que pagar por todo eso.

Outlook

(https://signup.live.com/?lic=1)

Ya que Google se ha hecho con uno, seguramente Microsoft debe ser el siguiente en la lista para el tajo. En realidad es muy similar a Gmail, pero quizás incluso peor. El proceso de registro es un reflejo del de Google, salvo que tienes que habilitar más cosas en uMatrix para que funcione. Por lo demás, requiere tu nombre real y la confirmación del teléfono, algo que (obviamente) no me molesté en hacer, así que no sé qué viene después. Al igual que con Gmail, no puedes registrarte sólo por el correo electrónico, sino que obtienes una cuenta de Microsoft que contiene acceso a todos sus servicios. Analicemos ahora su política de privacidad (https://privacy.microsoft.com/en-us/privacystatement) (mejor tener preparados unos analgésicos, porque duele):

Datos sobre tu dispositivo, su configuración y las redes cercanas. Por ejemplo, datos sobre los sistemas operativos y otros programas instalados en su dispositivo, incluidas las claves de los productos. Además, la dirección IP, los identificadores del dispositivo (como el número IMEI en el caso de los teléfonos), la configuración regional y de idioma, e información sobre los puntos de acceso WLAN cercanos a su dispositivo.

No les basta con saber cómo usas sus servicios: Microsoft también fisgonea todo lo que haces con tu máquina. Ugh.

Datos sobre tus intereses y favoritos, como los equipos deportivos que sigues, los lenguajes de programación que prefieres, las acciones que sigues o las ciudades que añades para seguir cosas como el tiempo o el tráfico. Además de los que usted proporciona explícitamente, sus intereses y favoritos también pueden inferirse o derivarse de otros datos que recopilamos.

No estoy seguro de que lo anterior sea aplicable al correo electrónico específicamente – pero muestra claramente la actitud de Microsoft hacia tu privacidad – que es un completo desprecio por ella.

Datos sobre tus contactos y relaciones si utilizas un producto para compartir información con otros, gestionar contactos, comunicarte con otros o mejorar tu productividad.

Información sobre sus relaciones e interacciones entre usted, otras personas y organizaciones, como tipos de compromiso (por ejemplo, gustos, disgustos, eventos, etc.) relacionados con personas y organizaciones.

Datos generados a través de su uso de los servicios de comunicación de Microsoft. Los datos de tráfico indican con quién te has comunicado y cuándo se han producido tus comunicaciones

Ahora bien, estos datos son seguramente relevantes para el correo electrónico. No sólo Microsoft guarda tu lista de contactos, sino también cuándo los has escrito. ¿Y la duración del almacenamiento de los datos? A diferencia de Google, Microsoft tiene la gracia de decirnos algo al respecto:

cuando se vacía la carpeta de Elementos eliminados, esos elementos vaciados permanecen en nuestro sistema hasta 30 días antes de su eliminación definitiva

Así que ya sabemos que -cuando borramos un correo electrónico- éste desaparece en 30 días como máximo. Esto es una putada, pero al menos nos avisan, cosa que muchos proveedores supuestamente privados no consiguen reunir. En cuanto a los otros datos, lamentablemente nos quedamos con declaraciones vagas como:

Microsoft conserva los datos personales durante el tiempo necesario para proporcionar los productos y realizar las transacciones que has solicitado, o para otros fines legítimos como el cumplimiento de nuestras obligaciones legales, la resolución de conflictos y la aplicación de nuestros acuerdos.

Siendo realistas -teniendo en cuenta la avalancha de cosas varias contra la privacidad y los usuarios en su política- deberíamos suponer que los otros datos se almacenan durante mucho más tiempo que el contenido real del correo (uno pensaría que mencionarían la duración si fuera algo de lo que pudieran haber presumido). Bien, sólo hay una transgresión más a destacar que quiero cubrir:

Para construir, entrenar y mejorar la precisión de nuestros métodos automatizados de procesamiento (incluyendo la IA), revisamos manualmente algunas de las predicciones e inferencias producidas por los métodos automatizados contra los datos subyacentes a partir de los cuales se hicieron las predicciones e inferencias.

Así es – Microsoft utiliza tus datos para entrenar su IA. La misma mierda que Google lleva años haciendo con su ReCaptcha. Si estabas considerando Outlook como tu proveedor de correo electrónico (¿por qué?), sólo esto debería alejarte de él. El ToS (https://www.microsoft.com/en-us/legal/intellectualproperty/copyright#o10) también hace que los SJW parezcan amantes de la libertad en comparación. Al igual que con Gmail, Outlook sí es compatible con clientes de correo y es gratuito – que son las únicas ventajas del servicio.

Gmail

(https://mail.google.com/mail)

Porque sí, le voy a hacer una crítica en condiciones, porque ¿por qué no? Ni siquiera es el peor proveedor que hay, si te lo puedes creer. Soporta clientes de correo, para empezar – así que automáticamente tiene una ventaja sobre muchos de los que anuncian privacidad y respeto al usuario que son sólo webmail. Mi VPN no fue bloqueada, aunque sí me pidió mi nombre real (que puedes falsificar), así como requerir confirmación telefónica – con la que terminé atragantado.

Desgraciadamente -como si no fuera obvio- la compatibilidad con el cliente de correo es lo único positivo que tiene Gmail. Bueno, también es gratuito – pero se paga con cediendo una cantidad de datos (https://policies.google.com/privacy?gl=BE&hl=en-GB) que otros proveedores sólo pueden soñar con igualar. Por ejemplo:

identificadores únicos, tipo y configuración del navegador, tipo y configuración del dispositivo, sistema operativo, información de la red móvil, incluyendo el nombre y número de teléfono del operador y el número de versión de la aplicación. También recopilamos información sobre la interacción de sus aplicaciones, navegadores y dispositivos con nuestros servicios, incluida la dirección IP, los informes de fallos, la actividad del sistema y la fecha, hora y URL de referencia de su solicitud.

Utilizamos varias tecnologías para recopilar y almacenar información, incluidas las cookies, las etiquetas de píxeles, el almacenamiento local, como el almacenamiento web del navegador o las cachés de datos de las aplicaciones, las bases de datos y los registros del servidor.

Hay mucho más. No es una exageración afirmar que cada paso que das, cada movimiento que haces mientras usas Google es almacenado y analizado (y no se indica la duración, por lo que puedo ver – así que asume que es para siempre). Lo peor es que no puedes registrarte sólo en Gmail, sino que necesitas una cuenta de Google para cada uno de sus servicios. Así, si estás conectado (porque usas su webmail, por ejemplo), entonces también pueden rastrearte por todo YouTube, etc. y mezclar toda la información para hacer un perfil. Google también es miembro de PRISM, por lo que es probable que tus cosas acaben en manos de las fuerzas de seguridad (ya han compartido datos de localización con ellos). Además, usar los servicios de Google significa que permites todas sus prácticas poco éticas (como meternos ReCaptcha en la cara, la fuerte censura en su motor de búsqueda, el seguimiento y los anuncios generalizados, su monopolio en los navegadores, etc). Otros proveedores -incluso los de tipo espía- se limitan más o menos al correo; no tienen la influencia mundial en tantas cosas como tiene Google. Por lo tanto, deberías evitar específicamente Gmail sólo para inhibir su búsqueda de la dominación mundial (¿sabías que incluso pueden encerrarte en tu casa?) – incluso si no son el peor proveedor que existe.

Fuente de que podrían encerrarte en tu casa: (https://www.fastcompany.com/90358396/that-major-google-outage-meant-some-nest-users-couldnt-unlock-doors-or-use-the-ac)

Fuente de localización: https://www.dailymail.co.uk/sciencetech/article-6923471/Googles-location-tracking-designed-target-ads-used-POLICE-solve-cases.html

VFEmail

Actualización de febrero de 2020: Antes se requería ReCaptcha para registrarse, ya no lo hace – sin embargo, sigue pidiendo tu nombre real; el registro también falla en Pale Moon. Todo lo demás sigue siendo una mierda como era cuando escribí el primer informe, excepto que el sitio está ahora detrás del malvado Cloudflare (https://codeberg.org/themusicgod1/cloudflare-tor/src/branch/master/readme/en.md). Los clientes de correo son compatibles, pero la autoconfiguración no parece funcionar. Acepta el registro desde una VPN, y ahí se acaban los aspectos positivos…Un montón de cosas sospechosas en el acuerdo de usuario; repasarlas todas me llevaría un año, así que hablaré sólo de las más importantes:

[…] VFEmail.net puede cancelar y/o cambiar y/o modificar su cuenta […]

Espera, modificar mi cuenta? ¿Qué carajo? Esto puede significar literalmente cualquier cosa, incluyendo reescribir tu correo, borrar contactos, o cambiar la contraseña. ¡Sospechoso de cojones!

VFEmail.net o la persona que ésta designe puede revelar información a terceros sobre el Usuario y el uso que éste hace del Servicio

¡Grande! Prepárate para que tu privacidad sea arrancada y arrojada a los anunciantes y rastreadores.

El usuario reconoce y acepta que el contenido, incluyendo pero el texto, el software, la música, el sonido, las fotografías, los gráficos vídeo, u otro material contenido en los anuncios de los patrocinadores o información presentada al Usuario a través del Servicio o de los anunciantes está protegidos por derechos de autor, marcas comerciales, marcas de servicio, patentes u otros derechos de propiedad y leyes.

Así que te van a enviar anuncios y no puedes ni mostrarlos a nadie. Por cierto, he confirmado que añaden publicidad a tu correo. Cada vez que envías algo desde la cuenta gratuita de VFEmail, tu destinatario recibe esto:

“Esta cuenta gratuita ha sido proporcionada por VFEmail.net – informa del spam a abuse@vfemail.net ¡SOLO EN VFEmail! – ¡Utilice nuestro Mitigador de Metadatos para mantener su correo electrónico fuera de las manos de la NSA! ¡$24.95 Cuentas de por vida ONETIME con características de privacidad! ¡15GB de disco! ¡Sin cuotas de ancho de banda! ¡Opciones de correo comercial y masivo!”

Es curioso como dicen protegerte de la NSA cuando son Cloudflared (una empresa estadounidense) y no tienen una política de privacidad real. Con una cuenta cuenta, ni siquiera obtienes encriptación SSL en tu correo. Así que se envía en texto plano, completamente visible para tu ISP, por ejemplo. Ahora ¿qué pasa si has pagado? Obtienes SSL (felicidades por ser el único proveedor que no ofrece eso de forma gratuita), alias, sin anuncios y ancho de banda ancho de banda ilimitado – pero sigues en la oscuridad en cuanto a la privacidad y sigues sujeto a la mierda de ToS. Y para alegrar el ambiente…

Si recibe correo entre su último POP y la instantánea a las 12 de la mañana, existirá en la copia de seguridad durante una semana – a menos que sea el Sábado por la noche, entonces es un año.

¿WTF? Estos tipos deben estar troleando por aquí. Tu correo se guarda en una copia de seguridad durante una semana… ¡excepto los sábados! Qué casualidad.

En cuanto a otros datos, no te dicen qué se almacena y durante cuánto tiempo. Si todavía no te has enterado – aléjate de esta mierda! Sinceramente, parece como si unos bromistas hubieran puesto todas las cosas antiusuario cosas que se les ocurrieron, se anunciaron con chorradas como el “Metadata Mitigator™” -por el que por supuesto hay que pagar- y se dedicaron a hacer de las suyas mientras se forraban. Esto podría ser peor que Gmail, que es más honesto en cuanto a su (falta de) privacidad y proporciona todas sus características de forma gratuita.

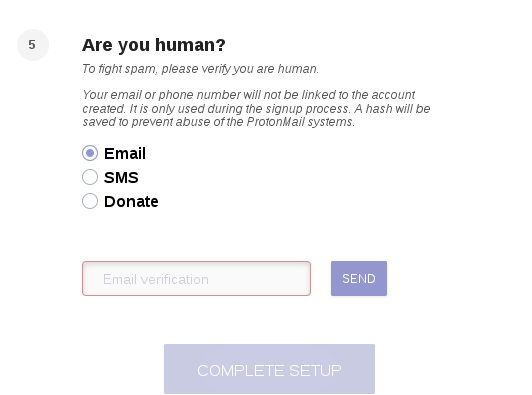

ProtonMail – El que actualmente uso

El proveedor de correo electrónico “privado” más popular, y a menudo la primera elección de una persona que se aleja de los tres gigantes. Pero, ¿significa eso ¿significa eso que es realmente de calidad? Comencemos con el proceso de registro – si te registras a través de Tor o de una VPN, ProtonMail requiere una confirmación por SMS:

Y si intentas recibir la confirmación a través de un correo electrónico de RiseUp, te dice esto:

Así que el SMS es la única opción (a no ser que quieras donar, lo que revelar tu información personal, por supuesto); por lo tanto, su afirmación de que “ProtonMail no requiere ninguna información de identificación personal para registrarse” es una mentira descarada. Actualización: un contacto me dijo que Proton ahora incluye la opción de resolver un recaptcha (sigue siendo un mal) para la confirmación; sin embargo, la opción desaparece mientras se usa una VPN. Realmente deben querer ese maldito número de teléfono si estás usando ¡anonimizadores! Y la afirmación de que puedes registrarte sin datos personales sigue siendo falsa.

La forma en que funciona su cifrado “extremo a extremo” es mediante la generación de las claves de cifrado mientras te registras – el uso de tus claves ya existentes no está permitido y ProtonMail debe almacenar la clave privada generada (https://protonmail.com/support/knowledge-base/how-is-the-private-key-stored/) para que PGP funcione. Dado que todo el proceso de encriptación se realiza mediante JavaScript en el navegador, nada impide que te envíen JS retroalimentado; los mensajes encriptados sólo pueden ser enviados a otros usuarios de ProtonMail, a no ser que se utilice la cuenta de pago (actualización: en realidad, un amigo me ha dicho que esto último ya no es cierto, aunque tienes que subir las claves PGP públicas de los destinatarios a ProtonMail si quieres usarlas). Según los investigadores, el cifrado de ProtonMail contiene graves deficiencias (https://eprint.iacr.org/2018/1121.pdf). Al final de este informe, también enlazo con un artículo que detalla los problemas de encriptación en el navegador en general. Los clientes de correo no son clientes de correo, excepto, de nuevo, a través de una función de pago llamada “Protonmail Bridge”.

Pero dejemos de lado la palabrería y veamos qué datos almacena realmente ProtonMail y durante cuánto tiempo. Citando su política de privacidad (https://protonmail.com/privacy-policy):

Empleamos una instalación local de Matomo, una herramienta de código abierto. Las analíticas se anonimizan siempre que es posible y se almacenan localmente (y no en la nube).

Así que cuando visitas su web, este Matomo te espía. Pero, ¿qué datos recoge realmente? Del sitio web de Matomo (https://matomo.org/features/):

Todos los informes estadísticos estándar: principales palabras clave y motores de búsqueda, sitios web, sitios web de medios sociales, URLs de páginas principales, títulos de páginas, países usuarios, proveedores, sistema operativo, cuota de mercado de los navegadores, resolución resolución de pantalla, escritorio VS móvil, compromiso (tiempo en el sitio, páginas por visitas, visitas repetidas), principales campañas, variables personalizadas, principales páginas de entrada/salida páginas de entrada/salida, archivos descargados, y muchos más, clasificados en cuatro categorías de informes analíticos – Visitantes, Acciones, Remitentes, Objetivos/Comercio (más de 30 informes)

Así que eso es el sitio web. ¿Qué pasa con el servicio de correo electrónico?

tenemos acceso a los siguientes metadatos del correo electrónico: direcciones de correo electrónico del remitente y del remitente y el destinatario, la dirección IP de la que proceden los mensajes desde, el asunto del mensaje, y las horas de envío y recepción del mensaje. […] También También tenemos acceso a los siguientes registros de la actividad de la cuenta: número de mensajes enviados, cantidad de espacio de almacenamiento utilizado, número total de mensajes última hora de inicio de sesión.

Grandioso, incluso más metadatos que Tutanota (si confías en las afirmaciones de Tutanota afirmaciones de que recogen tan pocos metadatos como dicen). Y luego está esta joya:

Cuando se cierra una cuenta de ProtonMail, los datos se eliminan inmediatamente de los servidores de producción. Las cuentas activas tendrán los datos retenidos indefinidamente. Los correos electrónicos eliminados también se borran permanentemente de los servidores de producción. Los datos eliminados pueden conservarse en nuestras copias de seguridad durante un máximo de 14 días.

¡Lee eso de nuevo! Retención indefinida de los datos por parte del ¡”privado” ProtonMail! Y 14 días para los datos borrados: suficiente para que “ellos” te atrapen. Al menos hay encriptación de disco…ACTUALIZACIÓN 28 de agosto; una admisión directa de que almacenan los registros de IP para siempre en ciertos casos – “y tu dirección IP puede ser retenida permanentemente si estás involucrado en actividades que violan nuestros términos y condiciones”. Su TOS dice esto: “Usted acepta no utilizar este Servicio para ninguna actividad ilegal o prohibida ilegales o prohibidas. También se compromete a no interrumpir las redes y los servidores de ProtonMail servidores”, lo que puede cubrir prácticamente todo.

Si lees su informe de transparencia (https://protonmail.com/blog/transparency-report/), verás un montón de solicitudes de sus datos por parte de los gobiernos de todo el mundo. ProtonMail pretende “requerir una orden judicial Suiza” para cooperar – pero se ve que a menudo hacen eso antes de recibirla – así que no esperes que eso te proteja. Un ejemplo particularmente atroz ejemplo es de mayo de 2018, donde desactivaron una cuenta por lealtades terroristas -y todos sabemos que eso no es solo una excusa conveniente hoy en día, ¿verdad? El nuevo informe de transparencia (https://web.archive.org/web/20190829032528/https://protonmail.com/blog/transparency-report/) muestra que han cumplido con 336 solicitudes de datos gubernamentales sólo en 2018 – incluyendo 76 extranjeras. Ah, y desde el 28 de agosto, admiten por fin la vigilancia directa – “En Además de los elementos enumerados en nuestra política de privacidad, en casos criminales extremos casos criminales extremos, ProtonMail también puede estar obligado a monitorear las direcciones IP que se están utilizando para acceder a las cuentas de ProtonMail que están involucradas en actividades delictivas.” Y nunca se le dirá que está siendo vigilado. Por lo tanto, lo que tenemos aquí es un proveedor que no admite clientes de correo clientes de correo, requiere información personal para registrarse mientras afirma lo contrario, te espía en su sitio web, almacena los metadatos de tu correo electrónico (y la IP en ciertos casos) para siempre e inmediatamente los cede cuando el gobierno llama a la puerta y grita “¡terrorismo!”. Su encriptación también es según los investigadores, y no se puede utilizar para cuentas que no sean de ProtonMail sin pagar. Y luego, después de todo eso, pretende ser un campeón de la privacidad… campeón de la privacidad… Como podemos ver, ProtonMail resulta ser un tigre de papel cuando se examina en profundidad. Tiene un dominio de Tor (https://protonirockerxow.onion/), pero adivina qué – cuando intentas registrarte a través de él, eres redirigido a la clearnet sin indicadores a menos que mires la barra de direcciones. Este comportamiento es algo que esperaría de un honeypot – te atraen con la seguridad añadida del dominio onion, y luego te lo quitan como la zanahoria en un palo. Evita!

Scryptmail (Muerto – https://blog.scryptmail.com/discontinuing-of-service/)

Prueba gratuita de 7 días y luego hay que pagar. No tiene soporte para clientes de correo. Dice encriptar metadatos y remitentes en vez de sólo mensajes. El blog y el foro de soporte parecen bastante muertos; las preguntas frecuentes también están desactualizadas – dice Scryptmail sólo tiene un año, pero en realidad tiene 4.

¿Qué pasa con la privacidad? El sitio web utiliza la analítica Matomo descrita en la sección de ProtonMail. ¿Y el correo? Según su política de privacidad (https://scryptmail.com/#PrivacyPolicy), cada vez que dos cuentas de Scryptmail se comunican, sólo “las veces que se envía” se almacenan los metadatos. Por otro lado, si alguien que utiliza otro proveedor envía un correo electrónico a su cuenta de Scryptmail, los datos recogidos se extienden a esto:

las direcciones de correo electrónico del remitente y del destinatario, la dirección IP desde la que se originaron los mensajes entrantes, el asunto del mensaje, el cuerpo y los archivos adjuntos y las horas de envío y recepción del mensaje.

Otra información almacenada incluye: “Última hora de inicio de sesión, dirección IP, agente de usuario, llamada a la API.” Aunque afirman que “no tienen capacidad para relacionar una IP con una cuenta de usuario específica.” Lo que parece contradecir la afirmación anterior, ya que saben cuándo una determinada cuenta se conectó, así como con qué dirección IP. Es posible que posible que borren la información sobre la cuenta a la que pertenecen los datos pertenecen, pero decir que no tienen “ninguna capacidad” de conectarlos es una mentira.

Debes asumir que tus datos se almacenarán prácticamente para siempre. De la sección de retención de datos: “Las cuentas activas tendrán datos retenidos indefinidamente.” ¿Y las cuentas eliminadas?

Sus datos personales se eliminarán a más tardar al final del año natural siguiente al de la finalización del contrato, salvo que en un caso individual se apliquen razones específicas al contrato se apliquen. […] Además, la supresión de los datos de inventario y facturación podrá omitirse omitirse siempre que la normativa legal o la tramitación de reclamaciones requieran esta acción.

En resumen: de pago, sin soporte de cliente de correo, confusa y contradictoria política de privacidad, importante cantidad de datos almacenados y nunca eliminados. Evitar!

MsgSafe

Otro más desenterrado por un miembro del chat. El sitio web no funciona en absoluto sin JS activado e incrusta los scripts de Cloudflare. Luego – después de activar JS – desearás no haberlo hecho cuando te des cuenta de que el CSS tiene todo tipo de posicionamiento jodido (al menos en Pale moon), haciendo que el sitio sea apenas utilizable. Normalmente lo dejaría aquí, pero tenía ganas de sufrir un poco – y MsgSafe lo proporciona a raudales. Por lo que veo, el servicio es sólo de correo web, así que no podemos evitar lidiar con la mierda de diseño. Es curioso que hagan parecer esto como una virtud (https://www.msgsafe.io/benefits/no-changes-to-your-system).

Nuestro software funciona a través de la web y opera utilizando estándares abiertos para que sepas lo que está pasando en todo momento. No hay un software que descargar, ni una tienda de aplicaciones en la que confiar, sólo estamos tú y nosotros, y tú tienes el control.

Es exactamente lo contrario, por supuesto. Los clientes de correo te mantienen el control, mientras que una aplicación web puede ser modificada en cualquier momento por el proveedor, sin que el usuario pueda resistirse al cambio. Por si fuera poco, la política de privacidad (https://www.msgsafe.io/privacy) es una pesadilla:

Esto incluye las páginas de referencia, las marcas de tiempo, la página solicitada, el agente de usuario, la cabecera de idioma y el sitio web visitado.

Tampoco nos dicen el tiempo que se guarda todo esto. Y ninguna información sobre el posible almacenamiento del contenido del correo o los metadatos. La cuenta gratuita supuestamente admite hasta diez alias, pero no encuentro la forma de crearlos. Supongo que los niveles de pago sí soportan la opción, pero ciertamente no voy a probarlo – la calidad no justifica el precio de 5 dólares al mes como mínimo (demonios, no usaría esta mierda gratis). Como dato positivo, aparentemente admite pagos con Bitcoin, pero… ¿por qué? Dejadlo que se pudra junto con FastMail, Criptext y el resto de montones de basura.

Criptext

Hay tantos infractores apareciendo ahora que no debía revisar más de ellos a menos que fueran significativos por alguna razón. Sin embargo, este me lo mencionaron dos personas y engloba mucho de lo que está mal en el correo electrónico. gran parte de lo que está mal con los servicios de correo electrónico y la informática en general, por lo que así que podría llegar a ella. Empecemos con la cita de su página principal página principal:

Posiblemente el servicio de correo electrónico más privado de la historia

Eso es todo: estoy vendido. Por supuesto, ningún infractor ha hecho esa promesa antes… en absoluto. Pero no nos adelantemos y primero comprobemos qué es lo que realmente tiene de especial Criptext. En primer lugar, ya que es una mierda de “aplicación” de Electron (literalmente incrustando Chromium dentro dentro de ella), ocupa una enorme cantidad de recursos – mucho más que Claws Mail. La interfaz es la típica mierda de web y no puedes hacerla encajar con el resto de su sistema operativo – como un alienígena invasor. Obviamente, olvídate de que soporte clientes de correo; Criptext dice a la mierda los estándares establecidos – vamos a ejecutar nuestra propia implementación especial de webshit. Esto por sí solo sería un punto de ruptura para mí, pero vamos a profundizar. I No parece que pueda ejecutar la “aplicación” a través de torify o proxychains, por lo que se puede asumir que no soporta anonimización. Para usar Criptext, tienes que registrarte a través de la “app” que te pide tu nombre real. Ahora abordemos algunas afirmaciones concretas que hacen en su página web:

Todos tus correos electrónicos están bloqueados con una clave única que se almacena en tu dispositivo, lo que significa que sólo tú y tu destinatario pueden leer los correos que envías.

Entonces, Criptext alega ser E2E – pero en realidad, sólo funciona entre cuentas de Criptext – otros simplemente recibirán su correo sin cifrar como como siempre. Y – como la “aplicación” no soporta PGP (a diferencia de un cliente de correo normal (a diferencia de un cliente de correo ordinario) – te quedas sin nada a menos que encriptes a través de la línea de comandos. Esto no difiere en absoluto de lo que hacen Proton o Tutanota.

Criptext no almacena ningún correo en sus servidores. Todos tus correos electrónicos se almacenan sólo en tu dispositivo, lo que significa que tienes el control de tus datos en todo momento.

En realidad eso es absolutamente imposible. En algún momento, el E-mail tiene que pasar por los servidores de Criptext para que sea entregado al destinatario. ¿Por qué pretender lo contrario?

Con el seguimiento en tiempo real puedes saber una vez que tu correo es leído.

Esto se anuncia como una característica única, pero en realidad, los clientes de correo lo soportan con algo llamado “Solicitar devolución de recibo”. Ninguna ventaja para Criptext, por desgracia. Ahora comprueba esto de su sección de seguridad (ni siquiera puedo archivar la página, ugh):

Todos tus correos electrónicos y claves privadas se almacenan únicamente en tu dispositivo. Una vez que Criptext entrega un correo electrónico no queda rastro de él en nuestros servidores.

Esto se llama “arquitectura descentralizada” por parte de Criptext – que es, por supuesto, una broma total ya que su “app” obliga a usar los servidores de Criptext a diferencia de un cliente de correo normal. Veamos ahora su política de privacidad (https://criptext.com/):

Una vez que los mensajes son entregados a tu dispositivo, son eliminados de nuestros servidores. Lo mismo ocurre con los mensajes que envíes.

Muy bien – suponiendo que no se estén tirando un farol (lo que ya han hecho unas cuantas veces) – esto es un cambio de ritmo bienvenido en comparación con la mayoría de los infractores. Sin embargo, el protocolo POP3 en los clientes de correo admite la eliminación del correo electrónico al recuperarlo – así que de nuevo, esto no es específico de Criptext.

También guardamos los metadatos del correo electrónico (asunto, fecha y dirección de correo del remitente) con el fin de permitir ciertas características de los Servicios, tales como las funciones de “anulación de envío”, “lectura de recibos” y “caducidad”.

No se menciona la duración. Bandera roja.

Cuando un correo electrónico normal, sin cifrar, es enviado por un remitente que no es Cripto, el correo electrónico es encriptado por el servidor con su clave pública y sólo puede ser descifrado por su dispositivo. Lo mismo ocurre para los archivos adjuntos que se envían desde direcciones que no son de Criptografía. Este Esto significa que tus correos electrónicos siempre están encriptados, incluso si el remitente no está utilice Criptext.

Eso sólo significa que el correo electrónico sería encriptado desde Criptext hacia ti – pero no antes de llegar a Criptext. Por lo tanto, Criptext podría seguir leyéndolo – de nuevo, ¿por qué pretender lo contrario?

Podemos registrar automáticamente información sobre usted y su ordenador o dispositivo móvil cuando acceda a nuestros Servicios. Esto incluye información como el modelo de hardware, información del sistema operativo, nivel de batería, intensidad de la señal, versión de la aplicación, información del navegador y red móvil, información de conexión, incluido el operador móvil o el ISP, idioma y zona horaria, e IP.

Entonces, Criptext almacena tu dirección IP y mucha otra información. La duración, de nuevo, no se especifica. También comparte esos datos con socios no especificados:

Podemos revelar su información personal a nuestras subsidiarias y filiales corporativas para fines coherentes con esta Política de Privacidad.

Bien, creo que ahora se han apagado las luces de Craptext. El Lo único positivo de ellos es su promesa de borrar inmediatamente todo de tu correo electrónico al recuperarlo – pero viendo la cantidad de afirmaciones engañosas que ya han hecho, es dudoso que hagan incluso eso. Todo lo que queda de la privacidad en su página principal es una pila de escombros. Lo más sensato es dejar que Craptext se pudra junto a los Protons, Fastmails y Hushmails y utilizar algunos servicios adecuados.

Soverin

Otra persona pidió una reseña, así que aquí está. Pensé que es obvio que es terrible así que seré breve aquí. El requisito del número de teléfono durante el registro hace que Soverin sea completamente no anónimo – y para mí, solo lo descalifica. La política de privacidad no dice nada sobre qué datos almacenan realmente y durante cuánto tiempo – sólo que si borras tu cuenta, todo desaparece. Soverin se atreve a pedir dinero por este abuso – y a través de un procesador de pagos de terceros (https://www.mollie.com/en/privacy) que recoge todo lo posible sobre ti e incluso lo comparte con otros – “Mollie compartirá sus datos personales con terceros si es necesario para la ejecución del contrato o si se basa en obligaciones legales obligaciones legales o intereses legítimos.” En cuanto a algunos aspectos positivos – bueno, los clientes de correo están aparentemente permitidos, así como Bitcoin. Pero si su procesador de pagos almacena tantas cosas, ¿importa siquiera? Hay encriptación del disco… a quién le importa, ahora todo el mundo lo hace. Si realmente quieres parte de su dinero, obtener Posteo que es 3 veces más barato y mucho mejor. O simplemente ve a por los buenos gratuitos como RiseUp o Disroot.

Librem Mail

Un miembro del chat ha preguntado por este. Su modus operandi ha sonado bien:

El purismo es una Corporación de Propósito Social (CPS), lo que significa que ponemos el bien social por encima de la explotación de las personas.

Así que decidí echarles un vistazo, creyéndomelo ingenuamente (supongo que la experiencia de parte de la “fundación” Mozilla no me ha enseñado nada). La cantidad de datos personales requeridos para obtener una cuenta es la mayor cantidad que he visto de cualquier proveedor:

El nombre de facturación es un campo obligatorio. País de facturación es un campo obligatorio. Dirección de facturación es un campo requerido. La ciudad de facturación es un campo obligatorio. Estado de facturación es un campo obligatorio. El código postal de facturación es un campo obligatorio. Teléfono de facturación es un campo obligatorio. Nombre de envío es un campo obligatorio. Apellido de envío es un campo obligatorio. País de envío es un campo obligatorio. La dirección de envío es un campo obligatorio. El campo “Ciudad” es obligatorio. Estado de envío es un campo obligatorio. Envío ZIP es un campo requerido. Por favor, introduzca una dirección para continuar.

Qué mierda. Y necesitas toda esta información incluso si intentas pagar usando criptodivisas. Librem es un proveedor de pago, y sólo puedes pagar por un montón de servicios juntos. Esto es como ir a una tienda a comprar plátanos, pero enterarte de que sólo puedes conseguirlos junto con manzanas – y tú odias las manzanas. Ahora, si quieres su VPN, el chat y las redes sociales, el precio puede parecer justificado; pero este es el informe de correo electrónico y un mínimo de 8 dólares al mes por un correo electrónico es demasiado comparado incluso con los proveedores más caros. Especialmente porque Librem no parece demasiado interesado en la privacidad con todos los datos personales que está tratando de agarrar. El proceso de registro por sí solo es suficiente para alejar a alguien de Librem, pero a la mierda, voy a investigar su política de privacidad de todos modos (https://librem.one/policy/). Aparte de las posturas vacías -como “No te rastreamos.” o “Construimos productos, software y servicios que respetan la sociedad y tu privacidad.” – la única información medianamente útil es que guardan “cosas temporales” durante 30 días. Aunque no esperes que la “corporación de propósito social” (jeje) te cuente en qué consiste exactamente eso. Librem sí es compatible con los clientes de correo, que es lo único realmente positivo que puedo ver en este servicio.

SAFe-mail (safe-mail.net)

Actualización de agosto de 2021: El registro sigue requiriendo aprobación manual aprobación y es de golpe y porrazo si entras. La última vez que revisé no lo hice, aunque di un nombre que parecía real. Ahora, a pesar de un nombre nombre troll me aceptaron por alguna razón – y lo hice a través de la red TOR también. Está claro que no son un servicio serio. A menudo, usted ni siquiera se puede conectar al sitio y te envían http:// enlaces a través de E-mail – que ni siquiera se redirigen a HTTPS (sin addons). Más importante, el soporte completo del cliente de correo está limitado a las cuentas de pago – las gratuitas sólo pueden recibir. Por lo tanto, esto debe ser considerado un proveedor de pago, con un mínimo de 25 dólares al año (o unos 2 dólares al mes). Y si lo haces, necesitas proporcionar tu nombre real, dirección y datos de la tarjeta de crédito, por lo que se vuelve totalmente inútil para la privacidad. Luces fuera para SAFe-mail entonces, pero hay más información condenatoria que escribí anteriormente, así que echa un vistazo a si quieres profundizar aún más:

Servicio con sede en Israel establecido en 1999. Antes de profundizar en el meollo de las cuestiones, veamos la primera impresión. A saber, la estructura y gramática del sitio es algo que haría un chimpancé – esto hace que obtener cualquier información del sitio sea un rompecabezas en sí mismo. La mayoría de las cosas que hay son antiguas, y algunas secciones se contradicen entre sí. Han tenido 20 putos años para hacer una web en condiciones pero en su lugar tenemos esta abominación… pero intentemos darle sentido de todas formas:

SAFe-mail pretende estar basado en la privacidad pero no tiene una política de privacidad real. Lo único es un fragmento de 2008 que dice:

Safe-mail.net no utiliza cookies y no recoge ningún datos sobre los usuarios. Safe-mail.net no transfiere, vende, comercia o o intercambiar cualquier dato que pueda tener sobre sus usuarios con cualquier otra empresa.

Así que supuestamente no recoge NINGÚN dato sobre sus usuarios. Entonces, ¿por qué se molestan en matizarlo con la afirmación de que tampoco venden los datos? Espera, también está esto: (de el acuerdo de usuario) (https://www.safe-mail.net/agreement.html)

SAFe-mail Ltd. no revelará información sobre usted o su uso del sistema SAFe-mail, a menos que…

Bien, así que después de todo, sí tiene datos sobre sus usuarios…

Aceptas que SAFe-mail pueda acceder a tu cuenta, incluyendo su contenido, por estos motivos o por razones de servicio o técnicas.

¿Así que ahora admites que puedes acceder incluso a los contenidos de mi cuenta? No es esto una admisión de que lees nuestro correo

Tenga en cuenta que su dirección de protocolo de Internet se transmite con cada mensaje enviado desde su cuenta.

No me digas. Pero lo que nos interesa es saber si esa IP, o cualquier otro dato, es almacenado por SAFe-mail, y durante cuánto tiempo – y esta información no se facilita. ¿No le parece sospechoso? SAFe-mail dedica mucho tiempo a hablar de su privacidad, sin embargo, parece extrañamente reservado sobre el tipo de datos que recoge; de de hecho, hay que leer entre líneas para darse cuenta de que almacena cualquier cosa. Un claro indicio de un honeypot para mí.

Runbox

Su página web está tan llena de posturas de privacidad que es una maravilla cómo que se las arreglaron para meter algo más. No me voy a molestar en citarlo todo aquí; vamos a a ver si la postura tiene realmente algún valor (spoiler: no lo tiene). (spoiler: no lo es). De su política de privacidad (https://runbox.com/about/privacy-policy/):

Usted consiente en proporcionarnos los siguientes datos personales al registrar una cuenta: Nombre, apellidos, nombre de la empresa (si procede), número de teléfono móvil (si procede), país y dirección de correo electrónico alternativa. […] Para revocar este consentimiento deberá cancelar el Servicio

Lo siento Runbox, pero exigir mi nombre real no es respetar la privacidad. La primera impresión ya no es muy buena…y es sólo el principio.

La información de tu cuenta se almacena en servidores ubicados en Noruega mientras tu cuenta esté activa…

Grandioso, entonces tengo que matar la cuenta para que dejen de almacenar mi información. Y luego ya se acabó, joder, ¿no?

…y: hasta 1 mes después del cierre de las cuentas de prueba; o hasta 5 años después del cierre de las cuentas suscritas, ya que los registros financieros deben conservarse durante 5 años de acuerdo con la legislación noruega sobre Legislación contable noruega.

No, por supuesto que no se ha ido, eso sería demasiado privado para el “amante de la privacidad” Runbox. Así que son cinco años después de la eliminación de tu cuenta hasta que tu nombre real desaparezca de su base de datos…o es ¿o sí?

La copia de seguridad de la información de la cuenta se almacena en servidores seguros separados del sistema Runbox hasta 6 meses, incluso después de que la información haya sido eliminada del almacenamiento principal.

No, el amante de la privacidad Runbox está realmente destrozando todos los anteriores récords de privacidad establecidos por gigantes de la privacidad como Google o Yahoo; ¡son cinco años y medio hasta que tus datos desaparecen de sus servidores! Oh Runbox, ¿cuáles son otras formas de proteger mi privacidad?

El contenido del servicio de correo electrónico (datos asociados a Webmail, Contactos, y Archivos en el Servicio) se guarda en el almacenamiento principal en servidores ubicados en Noruega mientras su cuenta esté activa y: hasta 3 meses después del cierre de las cuentas de prueba; o hasta 6 meses después del cierre de las cuentas suscritas.

Así que todos tus correos y metadatos (remitente, destinatario, asunto, fecha/hora) se almacena mientras exista tu cuenta. También está la copia de seguridad que se almacena durante más tiempo. ¿Debemos prolongar esta tortura? Bien, hagamos el movimiento final y acabemos con esto: ¡El “servicio” Runbox es maldito de pago! ¿Podemos decir clavo final en el ataúd? En serio, son como un Gmail por el que tienes que pagar… pero espera, que hay más: (¡juro que es la última cita!)

Si mantiene correspondencia con nosotros a través del correo electrónico, el servicio postal u otras formas de comunicación, conservaremos dicha correspondencia y la información contenida en ella.

Para decir algo positivo, mencionaré que aceptan Bitcoins… y puedes utilizarlos a través del cliente de correo. También hay una 30 días de prueba “gratis”. Ah, y se alimentan de energías renovables fuentes de energía renovable (pero también lo es el Posteo realmente privado, revisado más tarde), que es lo único realmente recomendable de este “servicio”. Pero como la recopilación y almacenamiento de datos de datos es tan terrible, deberías mantenerte alejado.

OpenMailBox (DEAD)

No tiene ninguna política de privacidad – una enorme bandera roja; de hecho, todo lo que realmente dicen sobre la privacidad es que “todos los datos de los usuarios se almacenan en países que respetan la privacidad”. – sin, por supuesto, especificar esos países ubérrimos. ReCaptcha es necesario para registrarse, lo que demuestra lo mucho que les importa la privacidad privacidad les importa (si se someten a la red de bots de la Gran G, se puede asumir con seguridad que almacenan todo, carajo). Openmailbox carece gravemente de ética, borrando funciones sin previo aviso (https://www.ghacks.net/2017/08/07/openmailbox-alternatives-after-owner-change/):

Los usuarios libres de Openmailbox podían utilizar IMAP/POP para conectarse a sus buzones anteriormente. El nuevo propietario del servicio, la empresa francesa SASU Initix, deshabilitó la opción sin previo aviso para todos los propietarios de propietarios de cuentas gratuitas.

Esto bloqueó el uso en todos los clientes de correo electrónico para los usuarios gratuitos, y les dejó sin otra opción que utilizar la interfaz web en su lugar para hacer su correo.

Relacionado con esto está la eliminación de la función de alias de correo. Los alias disponibles fueron eliminados por completo y dejaron de redirigir cualquier mensaje.

Imagina que has usado un alias para hablar con tu familia y de repente deja de funcionar – por lo que ya no recibes sus mensajes, sin saber la razón por la que ocurre (oye, a lo mejor ahora te odian…). También afirman que puede hacer una cuenta en un minuto – que es simplemente una burla debido a ReCaptcha. Sus Condiciones de servicio (https://web.archive.org/web/20190701164717/https://www.openmailbox.org/tos) siguen los mismos principios (o falta de):

OpenMailBox se reserva el derecho de modificar este texto, sin previo aviso, por lo que usted es responsable de informarse conocer la última versión de este texto. En caso de incumplimiento de estas condiciones, su cuenta de usuario puede ser bloqueada o eliminada, sin opción de reparación o compensación.

Así que si de repente deciden que los usuarios de VPN / Tor son terroristas peligrosos, te echarán sin más; despídete de tus contactos, mensajes, todo (ya que los clientes de correo no funcionan, no puedes descargarlos). Las cuentas gratuitas inactivas durante 180 días también serán borradas.

Hay un rumor circulando por reddit de que OpenMailBox o Autistici dieron acceso (https://old.reddit.com/r/privacy/comments/c7nzgs/a_journalist_friend_suspects_either_openmailbox/) a la cuenta de alguien a las autoridades fiscales de Singapur. Sin embargo, esto es casi imposible para Autistici ya que iría en contra de todo lo que siempre han defendido (https://www.autistici.org/who/collective):

Después de 2005 hemos sido constantemente molestados por los fiscales y fuerzas de seguridad (¡e incluso por el Vaticano!) pidiéndonos que entregáramos datos e identidades de los usuarios y nos enorgullece decir que siempre hemos podido siempre hemos podido responder: lo sentimos, pero no los tenemos. Recientemente (2010) un policía muy listo consiguió convencer a un juez para que ordenara el de tres servidores en tres países diferentes para averiguar si realmente REALMENTE no teníamos ningún dato sobre la actividad de un usuario en nuestros servidores. Después de gastar mucho dinero público (por un par de pintadas en una pared), el juez terminó con un montón de archivos encriptados sin ninguna información útil información útil en su interior, y tal vez se lo piense dos veces antes de entregar otras investigaciones al astuto policía.

Por otro lado, sería bastante coherente con la probada falta de ética de OpenMailBox, pero, al fin y al cabo, no es más que un rumor no confirmado así que tómelo con un grano de sal (sin embargo, la persona lo publicó más de una vez).

En resumen: no hay política de privacidad, no hay soporte de cliente de correo (para cuentas para las cuentas gratuitas), sin respeto por el usuario. Sólo una forma de cobrar por su servicio servicio premium que sigue sin garantizarte ninguna privacidad (de hecho es un posible honeypot para los gobiernos). No hay razón para usar esto cuando tienes otros servicios gratuitos disponibles con más características, mejor privacidad, y una ética real.

Mailfence

Estamos en agosto de 2020, es hora de una actualización. En primer lugar, permítanme decir que no he podido registrarme a pesar de activar las cookies, JabbaShit, XHR y rellenar todos los campos correctamente varias veces. ¿El problema era Pale Moon o tal vez la VPN? Quién importa – si no puedo registrarme, el servicio es inútil. El nivel gratuito no soporta clientes de correo, así que para que MailFence valga la pena molestar, tienes que pagar (2,50 € al mes, se acepta Bitcoin). En por supuesto, la página principal contiene posturas de privacidad:

Creemos que la privacidad en línea es un derecho humano fundamental que no puede derecho humano fundamental que no puede darse por sentado, así que decidimos que era hora de ofrecer un servicio totalmente dedicado a la privacidad del correo electrónico.

Ya he oído eso antes. Veamos cómo se compagina esta afirmación con su política de privacidad (https://mailfence.com/en/privacy.jsp)…

Implementamos una instancia local de Matomo […]

Esta mierda de nuevo. Lee la sección de ProtonMail para ver lo vil que es.

Recogemos direcciones IP, identificadores de mensajes, direcciones de remitentes y destinatarios, asuntos, versiones de navegadores, países y marcas de tiempo.

Aquí ya hay una bandera roja. No se menciona cuánto tiempo permanecen estos datos pero tenemos una idea de cuánto tiempo almacenan tu correo electrónico:

Conservamos copias de seguridad de los mensajes y documentos eliminados durante 45 días.

Muy privado eres. Y luego viene esta excusa:

Esto es con el fin de restaurar los datos en caso de borrado accidental por parte de los usuarios. Después de 45 días, los datos serán permanentemente borrados de todos nuestros sistemas.

Sí claro: siempre es por el bien del usuario. Al final, su correo borrado permanecerá en los servidores durante 45 días, independientemente de la justificación. Y por si fuera poco…

Si cierras tu cuenta, todos los datos serán permanentemente borrados 30 días después de la fecha de caducidad legal (es decir, la ley belga impone 365 días después del cierre de la cuenta).

Así que tienes que esperar más de un año para que tu cuenta “borrada” sea realmente eliminada. Las leyes de privacidad belgas en ¡acción! Resumiendo: el servicio almacena muchos datos y es extrañamente extrañamente reservado sobre la duración, pero podemos suponer que está entre 45 y 395 días. El soporte del cliente de correo requiere pagar, y si vas a si vas a hacerlo, hay opciones mucho mejores. Así que olvídate de MailFence.

Safe-Mail (safe-mail.nl) (REGISTRO DESHABILITADO)

Vayamos directamente al meollo de la cuestión:

El equipo de Safe-Mail es un grupo de nerds con una visión clara sobre la privacidad. Y queremos dar a los demás la oportunidad de proteger su privacidad. Con una comunidad de Safe-Mail queremos que el mundo sepa que la privacidad es un derecho legal y estamos dispuestos a luchar por ella.

Grandioso, y sin embargo…

El proveedor no comprueba los mensajes ni ningún otro contenido almacenado en Safe-Mail.nl a menos que esté obligado por la ley a hacerlo (esto significa sólo cuando recibimos una orden judicial!!).

Entonces, ¿se puede comprobar los mensajes? De todos modos, no van a luchar contra las órdenes judiciales. Hasta aquí la postura de “la privacidad es un derecho legal”.

No tenemos ninguna información del usuario, excepto la información que nos da en el registro.

Desgraciadamente, esa información incluye mi nombre real y mi ciudad (supongo que puedo dar uno falso, pero aún así…).

Safe-Mail.nl no tiene una verdadera política de privacidad, así que todo lo que tenemos que hacer es ir por los fragmentos anteriores más una sección de sus preguntas frecuentes – ¿Qué se registra? – que dice:

Todo el sistema de Safe-Mail utiliza diferentes archivos de registro a los que tenemos que acceder cuando hay problemas con el sistema. Es lo que se llama llama mantenimiento y es importante para la salud de nuestro sistema Safe-Mail. Entendemos perfectamente que se sienta incómodo por la idea de que no es realmente anónimo, pero tampoco podemos decir que no registramos nada. Pero estamos convencidos de que los archivos de registro de más de 7 días no tienen ningún valor para nosotros. valor para nosotros. Especialmente cuando contiene valor de mantenimiento. Así que hemos decidimos que todos los registros con información “específica” sean eliminados del el servidor después de 7 días. Los archivos de registro sólo ocupan espacio y queremos ahorrarlo para asuntos más importantes. Esto no significa que se pueda abusar del sistema. Hay reglas y nuestra Supongo que todos ustedes saben cuáles son esas reglas. Luchamos por la privacidad aquí, pero condenamos las actividades ilegales. Por favor, piénsenlo bien y dos veces cuando utilicen el sistema Safe-Mail.

No hay muchos datos específicos -recuerda, la confidencialidad es una bandera roja- pero los datos “específicos” (sea lo que sea que eso signifique) supuestamente permanecen sólo 7 días.

La cuenta gratuita no admite clientes de correo. Sí aceptan bitcoins así que teóricamente, puedes tener una cuenta anónima con soporte de cliente de correo de correo. Incluso en la cuenta gratuita, puedes subir un certificado S/MIME para tener encriptación de extremo a extremo, sin embargo, a diferencia de PGP, esto se basa en confiar en una autoridad de certificación – similar a SSL.

Tal vez soy un poco duro en este caso – pero si los servicios gratuitos con soporte de cliente de correo están disponibles – que también no piden su nombre real – y que REALMENTE asomen la cabeza por su privacidad – entonces deberían ser utilizados.

Neomailbox

Sólo de pago – 50$ al año; se aceptan bitcoins. Soporte para clientes de correo. TOS prohíbe hablar mal del servicio (lol) – “no publicar o enviar comentarios falsos, maliciosos, difamatorios o calumniosos sobre Neomailbox o el servicio de atención al cliente de Neomailbox en cualquier forma online u offline”. ¿Qué pasa con la privacidad? No se menciona mucho excepto:

Guardamos registros del tráfico SMTP durante 6 meses para análisis de rendimiento y prevención de abusos. Los registros de navegación anónima se borrados cada 10 minutos.

Antes eran 2 meses, así que multiplicaron la duración por 3. Y los detalles del “tráfico SMTP” no se mencionan, por lo que debes asumir que es absolutamente todo. Y en otra parte de la web:

No guardamos registros ni datos de clientes más allá de lo que es absolutamente necesario para el ajuste del rendimiento y la supervisión de la seguridad de nuestros servidores. Su dirección IP no se guarda en nuestros registros. Todos los registros se borran cada 7 días.

Actualización: la parte de la IP ya no está en las FAQ, lo que confirma que sí almacenan tu IP. Pero espera, eso contradice la cita anterior. Así que no se explicaron claramente – eso es una como si no quisieran que supieras qué es lo que almacenan exactamente. Deberías asumir lo peor – es decir, que todo el contenido de tu correo y los metadatos se guardan durante 180 días. También está esto:

La siguiente declaración es cierta el 1 de enero de 2020: Neomailbox nunca ha cedido datos de clientes a ninguna agencia gubernamental u otra entidad.

Eso está muy bien. Sin embargo, el hecho es – no sólo tienes que pagar por tener tus datos almacenados durante medio año, sino que no puedes decir ni una mala palabra sobre ellos. Por algo positivo, Neomailbox tiene encriptación de disco y alias ilimitadas. Aun así, son de pago, guardan tus datos sin especificar durante 6 meses, y tienen cosas raras en sus ToS. Mi amigo también ha comprobado que uno de sus servidores de correo falla la prueba TLS – lo que significa que tu correo se envía sin cifrar. Podrías hacerlo mucho peor que Neomailbox – pero también mucho, mucho mejor.

Mailbox.org

Desde el primer momento, se te aplica el recaptcha de Google; esto es una injusticia absoluta, ya que Google es el epítome de las empresas de software espía. El servicio servicio también exige su nombre completo y el país. Permiten el registro y el uso a través de Tor. Se me pidió la verificación por SMS o correo electrónico para con el fin de restablecer la contraseña, esto fue sin embargo, opcional.

La política de privacidad establece que utilizan el software espía Matomo; es auto alojado, sin embargo, esto no los redime. Todavía es posible que que estos datos se filtren o se entreguen a las fuerzas del orden. Recogen una plétora de datos:

- Los tipos y versiones de navegador utilizados

- El sistema operativo utilizado por el sistema que accede

- El sitio web desde el que un sistema de acceso llega a nuestro sitio web (el llamado referrer)

- Las subpáginas a las que se accede a través de un sistema de acceso en nuestra página web

- La fecha y hora de acceso al sitio web

- Una dirección de protocolo de Internet (dirección IP)

- El sistema de acceso del proveedor de servicios de Internet

- Y “otros datos e información similares” con “fines de seguridad”; no debería haber absolutamente ninguna ambigüedad en una política de privacidad.

Dicen que recogen estos datos expresamente para proporcionárselos a las fuerzas de seguridad de la ley. Borrarán los datos si se les solicita; también detallan el período de borrado de datos concretos:

- WEBMAIL: La dirección IP y la hora de acceso se conservan durante 4 días, y luego se borran.

- SMTP: los metadatos de los mensajes (remitente, destinatario, ID del mensaje y tamaño de un correo electrónico enviado o recibido) se conservan durante 7 días y luego se borran

- POP3/IMAP: Cuenta, dirección IP, ID y tamaño de los mensajes borrados, ID y el tamaño y las ubicaciones de los correos electrónicos movidos; todo ello se conserva durante 4 días, y luego borrado

- Servidor POP3 remoto, inicio de sesión, contraseña, registro de recuperaciones POP3 recientes; se conserva durante 7 días y luego se borra

- WEBSITE: datos de registro con inicios de sesión + direcciones IP de origen en las últimas horas; conservados durante 4 días, luego borrados

La fiscalía y la policía alemanas tienen un acceso “fácil” a su base de datos. Las solicitudes “simples” no necesitan una orden judicial. No están no están legalmente autorizados a informar al cliente a cualquier solicitud de información. Tampoco se les permite impugnar la solicitud, y como tal, usted tiene ninguna protección.

El acceso a los datos de registro de los servidores de correo o web o al contenido del correo electrónico de un buzón requiere la decisión de un juez, a menos que las autoridades investigadoras puedan establecer directamente establecer un “peligro inminente”, en otras palabras, la policía puede simplemente gritar terrorista y pueden obtener cualquiera de tus datos.

Afirman que sólo revelarán los datos a las solicitudes obligatorias, “Tales solicitudes de información de la policía sin una orden judicial serán sin una orden judicial serán rechazadas por nosotros”.

Jugando con la interfaz web, no hay ni una sola solicitud de terceros.

En general mailbox.org es absolutamente pésimo para la privacidad. No sólo retienen una cantidad exorbitante de datos, sino que hacen todo lo posible para las autoridades y no intentan (o legalmente no pueden) protegerte en absoluto. NOTA: esta entrada ha sido enviada por Oreamnos; yo sólo he hecho mejoras gramaticales / de estructura. Gracias, Oreamnos

Secmail.pro

(secmail.pro)

Proveedor sólo de correo electrónico accesible a través de http://secmailw453j7piv.onion. No hay soporte para clientes de correo. El registro es libre de problemas con un simple captcha y no se requiere información personal. Tenga en cuenta que -aunque conexión a través de la cebolla significa que su dirección IP probablemente no será IP, secmail podría leer el contenido del correo. a menos que estén encriptados con PGP. Dado que la red Tor es un objetivo muy apetecible para varios espías, hace que la fiabilidad de secmail sea aún más importante más importante – y desafortunadamente, no pasan la prueba. El servicio no contiene política de privacidad – aunque tiene algunas afirmaciones vagas de que realmente se preocupan por su seguridad, hay cero información sobre lo que almacenan y por cuánto tiempo. Su dominio clearnet contiene sólo un enlace a la cebolla – sin embargo, no tiene SSL por lo que un atacante podría reescribir el enlace a su sitio de phishing y robar credenciales. De hecho, así es como SIGAINT, otro proveedor de correo electrónico, fue hackeado hace algún tiempo (https://securityaffairs.co/wordpress/36292/hacking/sigaint-hacked-by-intelligence.html):

“Estamos seguros de que no han entrado”, afirma la alerta. “Parece que han recurrido a reescribir la URL .onion ubicada en sigaint.org a una de las suyas para poder hacer MITM [man-in-the-middle] logins y espiar en tiempo real”

Otro investigador les escribió un correo electrónico (https://web.archive.org/web/20200201012905/https://geneticabhorrence.neocities.org/secmail.html) hace unos días en el que decían que no tienen tiempo para implementar SSL (están confiando en la detección automática de relés malos de la red Tor, que no es perfecta(https://web.archive.org/web/20150705184539/https:/chloe.re/2015/06/20/a-month-with-badonions/) – “En 32 días he encontrado 15 casos en los que un nodo está husmeando y usando mis credenciales”). Han tenido dos putos años para soportar SSL pero no lo hacen – y desde que saben sobre el hack de SIGAINT, haciéndose intencionalmente vulnerables a lo mismo significa que son ser muy incompetentes o un honeypot. Secmail también se ha negado a comentar sobre la falta de un dominio v3 (más seguro) más seguro; ¿tampoco tienen tiempo para eso? Todo lo que se necesita es una línea adicional en el archivo de configuración (https://2019.www.torproject.org/docs/tor-onion-service.html.en).

Cuando secmail empezó, se anunciaron en reddit (https://old.reddit.com/r/onions/comments/5tzjxx/secmail_secure_mail_service_in_the_deep_web/), donde recibieron muchas críticas. Por ejemplo, la configuración de su primer servidor usaba para revelar las versiones del sistema operativo y de PHP, lo que facilita mucho la entrada de los hackers -y en ese momento, ya llevaban más de seis meses “operando”. – ¿se puede decir incompetente? Así que, a pesar de las alianzas de seguridad y el encanto de la darknet, yo me mantendría alejado de esta. No tiene nada en nada sobre RiseUp, que también soporta dominios onion (¡también v3!). Lea una investigación más profunda de secmail aquí si está interesado (https://web.archive.org/web/20200201012905/https://geneticabhorrence.neocities.org/secmail.html).

CTemplar

Yo tenía una reseña de éste, y no era tan buena. Sin embargo, después de leer mi crítica, CTemplar me escribió un correo electrónico para decir que han cambiado la mayoría de los problemas (¡felicitaciones!). Como no quería información errónea, retiré la antigua reseña y ahora, por fin, he podido reescribirla. ahora por fin he podido reescribirla. Entonces, ¿merece la pena usar CTemplar usar ahora?

Yo seguiría diciendo – no realmente. En primer lugar, carece de soporte para clientes de correo que para mí es la cuestión más importante. No me interesa el webmail cuando nunca tendrá la cantidad de funciones que tiene mi cliente de correo y requiere habilitar JavaScript potencialmente malicioso en el navegador. Pero espera, CTemplar afirma que no pueden hacer eso (https://blog.ctemplar.com/ctemplar-checksum-implementation/) debido a las sumas de comprobación:

Actualmente todos los servicios de correo electrónico cifrado de extremo a extremo pueden hackear sus propios usuarios y descifrar todos sus datos excepto nosotros. Nosotros somos capaces de proporcionar este nivel de protección utilizando una implementación de sumas de comprobación que no se ha utilizado antes.

Hay dos problemas con esta afirmación. En primer lugar, la comparación de sumas de comprobación no requiere ninguna implementación especial – se puede hacer con cualquier servicio que comparta su código externamente (por ejemplo, en GitHub). Luego, sólo tienes que comparar ese código con el de tu navegador “Ver fuente” de tu navegador. Sin embargo, todos los proveedores de correo electrónico que he visto no comparten realmente el código que se ejecuta en el sitio – sólo los archivos para construirlo / generarlo. Afortunadamente, uno de los habituales de nuestro chat habituales emprendió el trabajo de construir CTemplar y después de varios intentos, no pudo. Incluso si lo consiguiera, tendrá que comparar las sumas de comprobación cada vez que utilice el sitio y para cada uno de los scripts que cargue. Claramente, esto es imposible en práctica, y por lo tanto inútil. Si realmente se preocuparan por esto, simplemente pondrían el código real en GitHub para que pudieras comparar directamente.

Por supuesto, incluso si consiguieras realizar la hercúlea hazaña anterior, esto no haría nada para garantizar que el código no es malicioso. Todavía tendrías que ir a inspeccionarlo para ver lo que hace, y se hace mucho más difícil si está ofuscado – que el de CTemplar resulta ser. Aunque no puedan dirigirse a ti específicamente sin ser expuestos a través de las sumas de comprobación (es decir, si usted pasó a compararlas en ese momento) – pueden simplemente atacar a todos, y luego incluso eliminar el código infractor al día siguiente antes de que nadie lo detecte que nadie lo detecte. ¿Ves? Las sumas de comprobación no hacen nada para proteger contra el código malicioso. Bien, basta de sumas de comprobación, veamos su política de privacidad (https://ctemplar.com/privacy):

Cuando usted visita nuestro sitio web, su navegador nos envía su agente de usuario y la dirección IP. Cuando abandona nuestro sitio no se guardan registros de su dirección IP con asociación a su cuenta. Almacenamos su IP de forma anónima durante 7 días.

Los “datos anonimizados” vuelven a asomar su fea cabeza. Lo que se almacena exactamente no lo sabe nadie.

Si decides eliminar tu cuenta, se borra todo y no se guardan registros ni copias de seguridad.

Ahora esa es una gran política que lamentablemente la mayoría de los proveedores no siguen. Por cierto, esto es aparentemente gracias a las “leyes de privacidad islandesas” – que son realmente una cosa a diferencia de, por ejemplo, las leyes de privacidad Suizas (un meme en este punto) que hacen cumplir 6 meses de almacenamiento de datos.

No revelaremos nada a terceros, excepto tu información de pago si decides comprar una cuenta de pago.

De nuevo, esta es la única forma de ser privado. CTemplar, por cierto, también permite los pagos en bitcoin, así que incluso si quieres una cuenta de pago, puedes evitar que tus datos se almacenen en cualquier lugar que no sea CTemplar.

Bien, me he saltado algunos apartados porque quiero abarcar la parte más importante en profundidad. Fíjate en esta cita:

Utilizamos un servicio CDN porque su uso es necesario para proporcionar una mejor experiencia sirviendo el contenido de nuestro sitio web estático rápidamente en todo el mundo. Nuestro servicio CDN también proporciona la protección necesaria contra los ataques DDOS contra ataques DDOS. Los CDN’s pueden teóricamente servir código malicioso a nuestros usuarios. Nuestro SRI & La implementación de Checksum ofrece protección contra el código malicioso servido por CDN’s.

Lo de las sumas de comprobación lo he analizado más arriba, así que déjame que te cuente brevemente qué es el SRI. Cada vez que un sitio incluye un recurso de un tercero (digamos, una biblioteca JavaScript o un estilo) – ese tercero podría en teóricamente modificar el archivo que se envía en cualquier momento. Para protegerse a sí mismo (y a los espectadores), el sitio podría adjuntar un parámetro de “integridad” al recurso con un hash que el navegador compararía con el archivo recibido compararía con el archivo recibido para asegurarse de que es lo que el sitio pretendía enviar. Si el hash no coincide, significa que el sitio que sirve el recurso, o algún otro tercero, manipuló el archivo. Sin embargo, esto funciona sólo para los recursos para los que el sitio añadió la etiqueta de integridad – el tercero entrometido podría seguir modificando cualquier otra cosa. El mayor problema, sin embargo, es qué tipo de CDN tenía CTemplar en mente (archivo):

Por ejemplo, si CTemplar recibe un ataque DDOS que no seamos capaces de manejar, pasaremos a usar Cloudflare.

Así que pondrán su sitio detrás del malvado Cloudflare en caso de un DDOS. Qué significa eso para sus afirmaciones sobre la ISR? Brevemente, lo que hace Cloudflare es proxy de toda la página (en lugar de un archivo específico o varios) – de modo que puede modificarla antes de servirla, incluyendo eliminar las comprobaciones de integridad si quisiera. Verás, SRI sólo puede proteger contra que un tercero modifique un archivo si no tiene acceso a la página que establece las comprobaciones de integridad – pero Cloudflare sí. Que CTemplar pretenda lo contrario significa que están que te están mintiendo o que no han investigado, lo cual es una mala noticia para su fiabilidad.