Recientemente, leo una nueva actualización para el protocolo de la red Tor en pro de los servicios Onion. Es emocionante ver que con el tiempo dicho protocolo se va reforzando frente a las vulnerabilidades y posibles exploits que los malintencionados puedan llegar a utilizar para afectar tanto a un servicio como al usuario, ya sea directa o indirectamente.

Hace poco comentaba por Mastodon qué después de varios años de actividad de mi espejo del blog en la red Tor, le daba por finalizado debido a los innumerables problemas que me dio desde sus inicios. Siempre me interesó mantener mi sitio en alguna red alternativa, ya sea la red Tor, I2P, ZeroNet, Freenet, etc., aunque ello signifique leer la documentación de cada protocolo para interpretar y/o ejecutar un servicio o espejo en dicho entorno, siendo uno muy diferente del otro, con diferentes pasos y complicaciones. ¡Justo ese es el lujo de ser joven: tener tiempo libre y sed de aprender! En mi caso, reunía dichas características, aunque… cada protocolo me fue rechazando con el tiempo, siendo una combinación de esfuerzo para un menor público; total, no valía la pena.

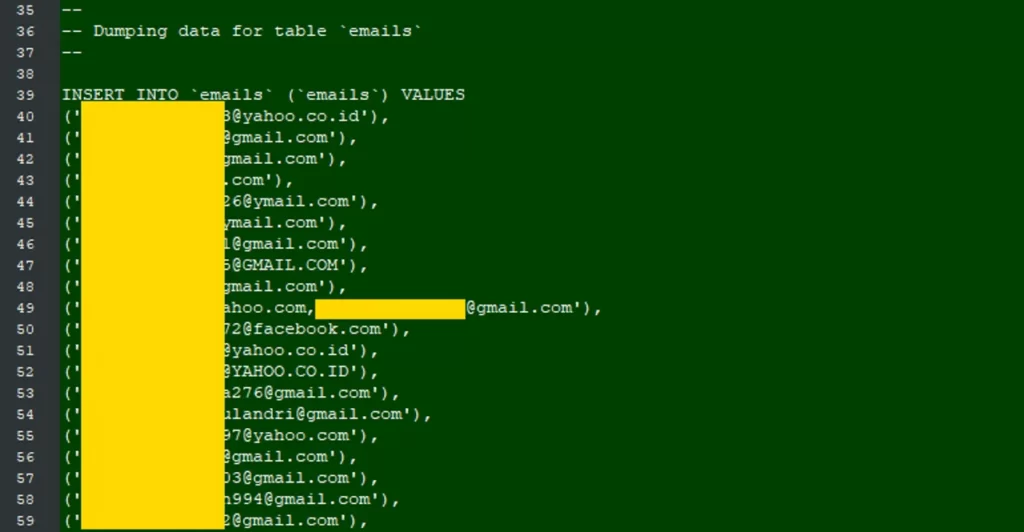

El caso es que, de todas esas redes alternativas, con la que mejor me fue es la red Tor, aunque en ese proceso fui parte de una de las mayores vulnerabilidades de dicha red, gracias a que formaba parte del proveedor Daniel Hosting, en donde se filtraron 3.671 direcciones de correo electrónico, 7.205 contraseñas de cuentas y 8.580 claves privadas para dominios .onion (Dark Web) propiedad de miles de usuarios de la darknet. Por lo que, en resumen: en la red Tor como prestador de servicio y como usuario, siempre estás en riesgo de ser parte de alguna brecha de seguridad, por lo que esta nueva actualización es una mejora.

PD: Después de Daniel Hosting pase a otro proveedor de hosting, del que me canse debido a fallas constantes para mantener el servicio a flote.

¿En qué consiste la nueva mejora?

“Hoy, presentamos oficialmente una defensa de prueba de trabajo (PoW) para servicios cebolla diseñada para priorizar el tráfico de red verificado como elemento disuasivo contra ataques de denegación de servicio (DoS) con el lanzamiento de Tor 0.4.8.

La defensa PoW de Tor es un mecanismo dinámico y reactivo, que permanece inactivo en condiciones normales de uso para garantizar una experiencia de usuario perfecta, pero cuando un servicio cebolla está bajo estrés, el mecanismo solicitará que las conexiones entrantes de los clientes realicen una serie de operaciones sucesivamente más complejas. Luego, el servicio cebolla priorizará estas conexiones en función del nivel de esfuerzo demostrado por el cliente. Creemos que la introducción de un mecanismo de prueba de trabajo desincentivará a los atacantes al hacer que los ataques a gran escala sean costosos y poco prácticos, al tiempo que se dará prioridad al tráfico legítimo. Se recomienda a Onion Services que actualicen a la versión 0.4.8“. Fuente.

La necesidad de esta mejora radica en que el diseño inherente de los servicios de cebolla, que prioriza la privacidad del usuario mediante la obfuscación de direcciones IP, los ha vuelto vulnerables a ataques de DoS, y las limitaciones tradicionales basadas en IP han sido protecciones imperfectas en estos escenarios. Por lo tanto, se ha desarrollado un mecanismo de prueba de trabajo que implica un rompecabezas para el cliente con el fin de frustrar los ataques de DoS sin comprometer la privacidad del usuario.

¿Cómo funciona?

“El mecanismo de prueba de trabajo actúa como un sistema de tickets que está desactivado de forma predeterminada, pero se adapta al estrés de la red mediante la creación de una cola de prioridad. Antes de acceder a un servicio de cebolla, se debe resolver un pequeño rompecabezas que demuestre que el cliente ha realizado cierto “trabajo”. Cuanto más difícil sea el rompecabezas, más trabajo se estará realizando, lo que demuestra que el usuario es genuino y no un bot intentando inundar el servicio. En última instancia, el mecanismo de prueba de trabajo bloquea a los atacantes y brinda a los usuarios reales la oportunidad de llegar a su destino”.

Para los atacantes, esto significa que si intentan inundar un servicio de cebolla con solicitudes, la defensa de PoW entrará en acción y aumentará el esfuerzo computacional requerido para acceder a un sitio .onion. Este sistema de tickets tiene como objetivo desfavorecer a los atacantes que realizan un gran número de intentos de conexión a un servicio de cebolla. Sostener este tipo de ataques requerirá mucho esfuerzo computacional por parte de los atacantes, con rendimientos decrecientes a medida que aumenta el esfuerzo.

Para los usuarios normales, que suelen enviar solo algunas solicitudes a la vez, el esfuerzo computacional adicional para resolver el rompecabezas es manejable para la mayoría de los dispositivos, con tiempos iniciales de resolución que van desde 5 milisegundos para computadoras más rápidas hasta 30 milisegundos para hardware más lento. Si el tráfico de ataque aumenta, el esfuerzo del trabajo también aumentará, llegando aproximadamente a 1 minuto de trabajo. Si bien este proceso es invisible para los usuarios y hacer esperar en una solución de prueba de trabajo es comparable a esperar en una conexión de red lenta, tiene la ventaja de brindarles la oportunidad de acceder a la red Tor incluso cuando está bajo estrés al demostrar su humanidad.

Se destacan varios cambios en esta nueva versión. Se agregó protección contra ataques en canales parcialmente abiertos y retransmisiones conocidas. Además, se utilizan las API de OpenSSL 1.1 para Libressl, solucionando problemas de compatibilidad. Asimismo, se corrigieron las advertencias del compilador al compilar con Clang en Equix y Hashx. También se ha activado la configuración ClientUseIPv6, permitiendo al cliente seleccionar relés con direcciones IPv6 de forma predeterminada. Por otro lado, se corrigió un desbordamiento de búfer muy raro en Hashx, específico de la dinámica del compilador en plataformas AArch64. Por último, los procesos con implementación de transporte conectable se reinician automáticamente una vez finalizados.

En resumen

La introducción de la defensa de PoW de Tor mejora la seguridad y protección de los servicios de cebolla al disuadir los ataques de DoS, priorizando el tráfico legítimo y dando a los usuarios reales la posibilidad de acceder a la red Tor incluso en momentos de estrés. Esta mejora también promete reducir el impacto negativo de los ataques dirigidos en la velocidad de la red cuando es adoptada por sitios importantes. El mecanismo dinámico de este sistema ayuda a equilibrar la carga durante aumentos repentinos de tráfico, asegurando un acceso más consistente y confiable a los servicios de cebolla.