Cada vez que ocurre algo alrededor de Proton Mail, llega algún usuario a resaltarme tal situación debido a que en repetidas ocasiones he escrito sobre ellos y los catalogo como uno de los mejores servicios en cuanto a la privacidad/seguridad en línea. Aunque siempre dejo claro que el servicio no aplica del todo para el anonimato, el plus está en hacer todo el proceso desde la red Tor y no asociar el correo electrónico con nada que sirva para identificarte.

A pesar de que el servicio es bueno, no pueden seguirle la contraria a la ley; es por ello que, en su momento, escribí sobre cuán importante es entender el papel que juega Proton en su jurisdicción, precisamente con la Ley Suiza. De lo contrario, en el no cumplimiento, los llevaría al cierre, y es algo que a muchos les cuesta entender: cómo funcionan estos servicios, los cuales suelen ser en su mayoría más transparente que los servicios convencionales, como lo son de Google, Microsoft, etc.

Nota: Espero que el título se entienda bien, debido a que el servicio se ve envuelto en el caso, pero no es el implicado directo.

Contexto sin pretexto

Cito al medio RestorePrivacy qué fue de donde me enteré de la situación:

“El núcleo de la controversia surge cuando Proton Mail proporcionó a la policía española la dirección de correo electrónico de recuperación asociada con la cuenta de Proton Mail de un individuo que utiliza el seudónimo ‘Xuxo Rondinaire’. Este individuo es sospechoso de ser miembro de los Mossos d’Esquadra (policía de Cataluña) y de utilizar sus conocimientos internos para ayudar al movimiento Tsunami Democrático.

Al recibir el correo electrónico de recuperación de Proton Mail, las autoridades españolas solicitaron además a Apple que proporcionara detalles adicionales vinculados a ese correo electrónico, lo que llevaría a la identificación del individuo.

Este caso es particularmente digno de mención porque involucra una serie de solicitudes en diferentes jurisdicciones y empresas, lo que pone de relieve la compleja interacción entre las empresas de tecnología, la privacidad de los usuarios y las fuerzas del orden.

Las solicitudes se hicieron bajo la apariencia de leyes antiterroristas, a pesar de que las principales actividades del Tsunami Democrático involucraron protestas y bloqueos de carreteras, lo que plantea dudas sobre la proporcionalidad y justificación de tales medidas.

Como antes, el cumplimiento de estas solicitudes por parte de Proton Mail está sujeto a la ley suiza, que exige la cooperación con las demandas legales internacionales que se formalizan a través de los canales adecuados (sistema judicial suizo)”.

Allí mismo hacen las recomendaciones de mantener un buen OPSEC (seguridad operativa) en el que mantengas correos y números temporales/desechables para la recuperación de cuentas, métodos de pagos anónimos, un buen servicio de VPN (No hacer esto es lo que comprometió a un usuario de Proton Mail en Francia que fue arrestado después de que la policía obtuviera registros de IP) y cómo no, estar bien informado acerca de las políticas de privacidad de dicho servicio y la ley que rige su jurisdicción.

Todo lo anteriormente mencionado es de vital importancia debido a que por sí solo el servicio no te protege del todo; es una herramienta más de esa “caja de herramientas” (valga la redundancia) y, por ende, se deben tener claros los procesos/protocolos a seguir según tu modelo de amenaza.

Este caso en particular (el de España) es de analizar y reconsiderar nuestra configuración de cuenta debido a que ni el mismo servicio se esclarece acerca de sus funciones y características para mejorar la privacidad; ellos se escudan de que la información es evidente y clara en su interminable informe de políticas y condiciones de cuenta, aunque realmente, si un servicio busca ser «seguro», debería, por defecto, eliminar cualquier característica que reste privacidad al mismo, como es el magnífico caso de FairEmail, el cliente de correo de software libre que utilizo, quienes eliminan todas las características que restan privacidad o, al momento de activarlas, te dan la advertencia de que podemos poner en riesgo nuestro perfil y huella digital (demasiado valioso).

Las culpas aquí son 50/50:

- Del usuario por no tener claro su modelo de amenaza, después de estar en el ojo del huracán del Estado (jugar con fuego) y utilizar una cuenta de Apple como método de recuperación, es algo ilógico, mismo por el cual se dio la identificación.

- Del servicio por no esclarecer este apartado y limpiarse las manos.

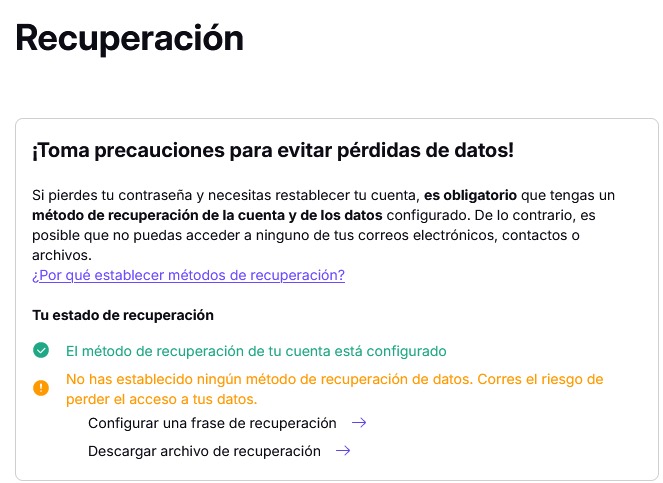

En mi caso también fallé… y es que siento en el mismo servicio que al sumar alternativas de recuperación estás de cierto modo «blindando» la cuenta ante un acceso no autorizado y, en caso de ser «raptada», recuperarla lo antes posible y sin saberlo, después de leer esto, verifiqué mi configuración y sí… tenía un número de teléfono anexado, mismo del que borré y, en el mejor de los casos, puede que a los 6 meses sea retirado de los servidores o quizás nunca… ahí el arma de doble filo de dichos «protocolos» de acceso (por lo mismo quise hacer la comparativa).

Declaración de Protón y comentarios adicionales

Protón ahora ha confirmado los detalles clave de este caso y proporcionó a RestorePrivacy el siguiente comentario:

“Conocemos el caso de terrorismo español por presuntas amenazas al Rey de España, pero por norma general no comentamos casos concretos. Proton tiene información mínima sobre el usuario, como lo ilustra el hecho de que en este caso se utilizaron datos obtenidos de Apple para identificar al sospechoso de terrorismo. Proton proporciona privacidad de forma predeterminada y no anonimato de forma predeterminada porque el anonimato requiere ciertas acciones del usuario para garantizar OpSec adecuado, como no agregar su cuenta de Apple como método de recuperación opcional. Tenga en cuenta que Proton no requiere agregar una dirección de recuperación ya que, en teoría, esta información puede entregarse mediante una orden judicial suiza, ya que el terrorismo es ilegal en Suiza. Portavoz de Protón“.

En fin… un caso digno de ser analizado, espero haber sido totalmente claro sobre el punto que quería transmitir y más teniendo en cuenta la información que hay de manera pública gracias al medio RestorePrivacy y su autor Alex Lekander; muchas gracias por leer y quedo atento a cualquier aporte y demás.