Hace días estaba charlando con un amigo sobre la importancia de las VPN, los proxies o cualquier tipo de tecnología que sirva para modificar, ocultar u ofuscar la navegación web. Siendo ambos de la comunidad pro-privacidad, me compartió una fuente bastante interesante. Sin embargo, hasta el momento no he podido utilizarla debido a que el registro es muy estricto y solo aceptan correos electrónicos corporativos. Por lo tanto, solo puedo quedarme con las reseñas digitales. Ahora bien, ¿qué es Spur y por qué desconfió?

NOTA: No es un artículo patrocinado o algo así, enlazo sus fuentes para conocimiento público.

Para comenzar, dicha web del servicio comienza con unas letras gigantes qué rezan “Detener el fraude y el abuso” cuestión que no lo veo y pongo brevemente un ejemplo: un cuchillo no es un arma de matar, es una herramienta para cumplir un fin necesario, precisamente el de cortar alimentos y etc, si alguien lo usa para matar no significa que tenemos que deshacernos de todos los cuchillos del mundo.

El ejemplo anterior que plasme va a cobrar más sentido con la extensión de la descripción de dicho servicio:

“Spur rastrea más de 800 servicios de anonimato diferentes en Internet. Nuestros clientes usan nuestros datos para saber cuándo los usuarios intentan ocultar su conexión detrás de una red VPN, Proxy, Residential Proxy, Malware Proxy o Bot. Úselo para realizar una acción de verificación del usuario o forzar una autenticación adicional.

Observamos e informamos nuestros hallazgos en tiempo real, brindándole hasta el segundo conocimiento de los proxies residenciales y su actividad. Nuestra API se actualiza al instante. Se puede suscribir a nuestros Feeds en cadencias diarias o en tiempo real.

Nuestros análisis se ajustan a la IP individual o al nivel del dispositivo. No más falsos positivos de bloques de red completos o grandes puertas de enlace”.

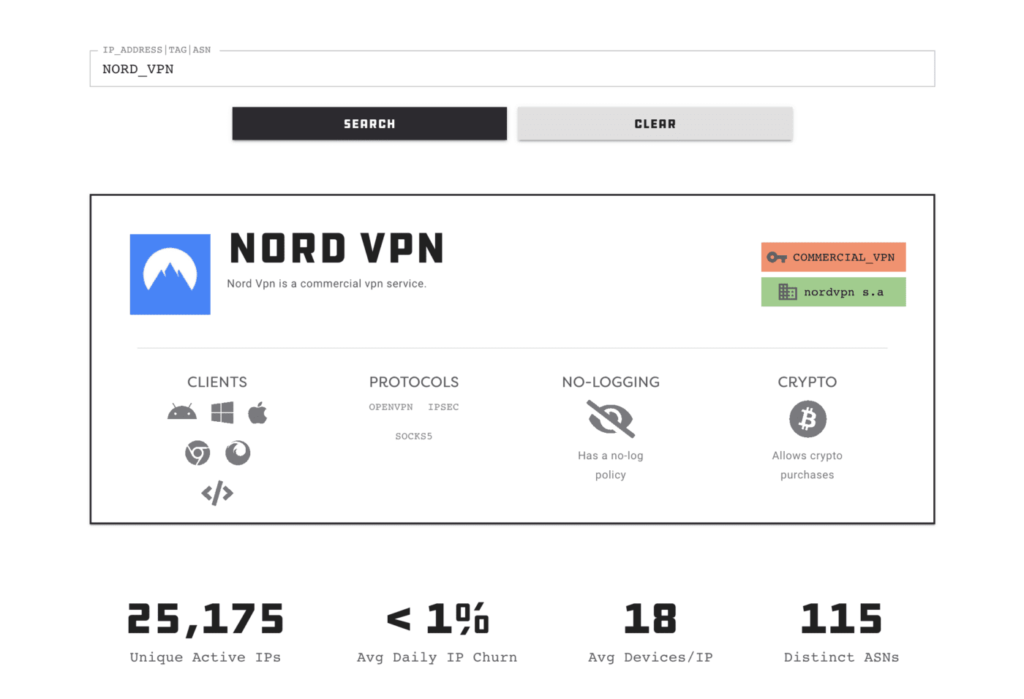

Y si te estás preguntando, ¿mi servicio de VPN está en esas 800? Lo más probable es que si, en mi caso, ProtonVPN está señalado, incluso la red Tor, anexaré la imagen de los servicios que figuran.

Y si esto es poco, también dicen tener una versión comunitaria que puedes solicitar para integrar en tu sitio, parece ser algo bueno , aunque no… suficiente tiene la mayoría con tener sus webs plagadas de rastreadores de Google, incluso en sus fuentes, ahora para que le añadan está capa extra de identificación, no lo veo, es algo que perfectamente puede ir integrado con el sector bancario ¿y cómo funciona?

“Agrega un pequeño código auxiliar de JavaScript a su sitio web o aplicación. En una acción del usuario, como el envío de un formulario, obtiene una evaluación (también conocida como paquete de amenazas) que puede interpretar en su backend para tomar medidas.

Hemos estado luchando en primera línea contra las redes proxy residenciales. Ahora, su organización puede aprovechar nuestros avances patentados en detección y mitigación.

Monocle es un captcha pasivo de confianza cero que proporciona a su aplicación web datos para evaluar el riesgo de una conexión de usuario individual . Monocle es la única herramienta de su clase capaz de detectar proxies residenciales”.

Mi pregunta es ¿alguna vez me habré topado con este captcha? Supongo que si, ya que están activos desde el 2017, de ser así aplaudo dicho desarrollo porque está muy bien camuflado, diría que podría lucir como un captcha tradicional ¡ojo! Todo esto es hipotético porque en ningún momento pude acceder al servicio debido a que solo acepta correos corporativos (tengo uno, pero no me expondré fácilmente ja).

Ahora, tampoco quiero satanizar el servicio, intento ser neutral , por lo tanto, he valorado bastante su transparencia en la documentación de su servicio, misma que he utilizado para este artículo, su funcionamiento al menos parece ser más seguro que todos los captchas tradicionales y con acceso al público “los usuarios pueden integrar la edición comunitaria beta en su sitio web de forma gratuita. Lanzaremos características premium en el futuro para distinguir entre el nivel comunitario y las ofertas empresariales”.

La diferencia entre este servicio que puedes integrar y el captcha tradicional está en evaluar el riesgo del usuario al utilizar un dispositivo en una red. A diferencia de los captchas que pueden ser evitados por atacantes motivados, Monocle se basa en la comunicación única del dispositivo en la red, algo que no se puede falsificar. Algunos de sus clientes prefieren emplear una combinación de herramientas para mitigar las amenazas de varios vectores de ataques.

La implementación de un sitio en Monocle implica tener una clave privada única y un conjunto correspondiente de tokens de sitio. La clave privada se utiliza para descifrar cualquier paquete de amenazas generado a partir de los tokens de sitio. Es recomendable tener diferentes implementaciones de sitios para los entornos de desarrollo y producción, con el objetivo de proteger adecuadamente la clave secreta de producción. De esta manera, se garantiza la seguridad de los sitios y se previene cualquier acceso no autorizado.

Los códigos con los que trabaja tal implementación son: JavaScript, Golang, Python y PHP.

Los diferentes usos de tal servicio son:

- Prevención de ataques de relleno de credenciales.

- Verificar creación de cuenta.

- Bloqueo de spam y contenido falso.

- Detectar bots y fraude automatizado.

- Recursos empresariales seguros.

- Evitar ataques de denegación de inventario.

- Tradecraft de actor de amenazas de huellas dactilares.

Y viendo su plan empresarial, el más pequeño tiene un procesamiento de datos de 4M-7M IPs / Día , poco no es.

Conclusión

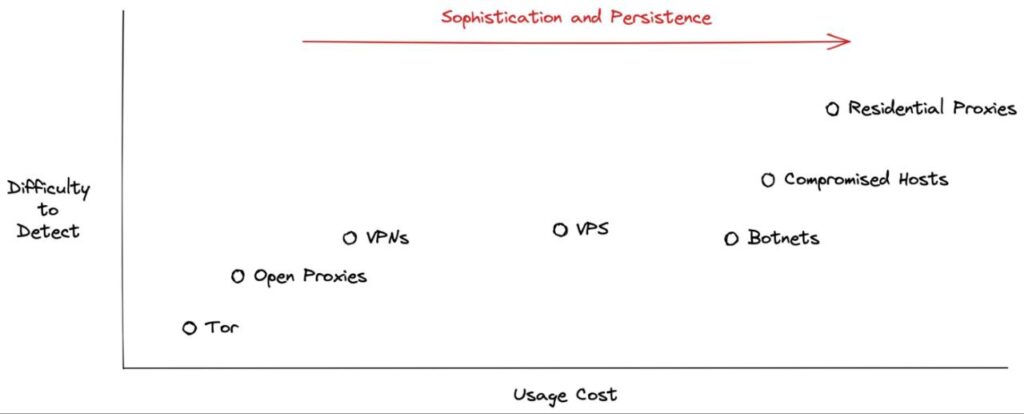

Siguiendo mis ideales de intentar no ser identificado o minimizar mi identificación tanto como sea posible, no puedo estar de acuerdo con la existencia de servicios como este, a menos que sea para situaciones específicas, como las que mencioné al principio. Lo veo más apropiado para un sistema bancario, un sitio web de registro policial u otros sitios similares, pero me preocupa que una empresa o compañía lo utilice. Esto podría resultar en un uso excesivo de dicha herramienta, especialmente cuando prometen identificar la conexión que está detrás. Esto puede llevar a un seguimiento completo hasta llegar a la persona real, obvio en un caso preciso, siendo este que la compañía podría enfrentar presiones legales y verse obligada a proporcionar información que conduzca a la identificación de la persona real. Sin embargo, se podría evitar esto empleando el doble salto VPN, siguiendo, pues, el modelo de identificación que utilizan. Aunque, si el servicio puede identificar un nodo de la red Tor, no dudo que pueda identificar cualquier otra cosa que presentes obstáculos similares.

Ahora bien, conociendo tal servicio, ahora cobra mucho sentido para mí ciertas detecciones a nivel mundial, de hecho, si esto existe desde el 2017 ¿qué herramienta más avanzada no existe ya? Por lo que este servicio no es un enemigo, sino más bien, la evidencia de que el anonimato en la red se perdió hace rato, siendo fatalista: no existe. La privacidad la han satanizado demasiado y no puedo dar un ejemplo mejor qué el del cuchillo, depende de cómo se use.

En fin, hoy quería exponer tal servicio, si alguno tiene forma de probarlo y comentar su experiencia, adelante. Además, si quieres agregar más información o mostrarse fiel a este tipo de servicios, bien pueda.

NOTA : El servicio identifica VPNs, proxys y demás, por lo que algunos ejemplos dados son en casos extremos, hipotéticos y bajo paranoia 100% , aclaro para que no crean que estoy siendo exagerado con la identificación; en la mayoría de casos podría pasar que solo sea bloqueada tal dirección y ya está… el tema como tal es, que algo así existe y es posible.